ARTICLE文章(zhāng)資訊

網站(zhàn)那些事(shì)兒?

Web Things...?

網站(zhàn)那些事(shì)兒?

Web Things...?

2018年(nián)安全界目睹了若幹個技術(shù)黑(hēi)客組織開展的多次大(dà)規模攻擊行動。在過去(qù)一年(nián)中,出現了許多新黑(hēi)客組織,而一些老牌的黑(hēi)客組織也在短(duǎn)暫蟄伏後卷土(tǔ)重來(lái)。

但(dàn)是,很少有黑(hēi)客脅組織使用一成不變的複雜的攻擊技巧和惡意軟件(jiàn),這些威脅行爲者通常使用不同的方法進行攻擊。下面我們就(jiù)來(lái)羅列一下過去(qù)一年(nián)中在網絡安全方面産生(shēng)重大(dà)負面影(yǐng)響的一些著名的黑(hēi)客組織。

大(dà)型黑(hēi)客組織——國(guó)家“撐腰”

Sofacy、Turla和CozyBear開展的惡意活動是今年(nián)的主要“亮點”。在2018年(nián),安全研究人(rén)員(yuán)發現這些與俄羅斯相(xiàng)關的黑(hēi)客組織改進了他(tā)們的工(gōng)具和攻擊方式,以逃避監測,并在目标計(jì)算機上部署惡意軟件(jiàn)。

據卡巴斯基實驗室稱,Sofacy是三大(dà)黑(hēi)客組織中最活躍的。該組織也被稱爲Fancy Bear或APT28,被發現在2018年(nián)将其攻擊重心轉移到遠(yuǎn)東地區。它以世界各地政府和軍事(shì)機構爲目标,使用了三種著名的惡意軟件(jiàn)變體(tǐ):SPLM,GAMEFISH和Zebrocy。

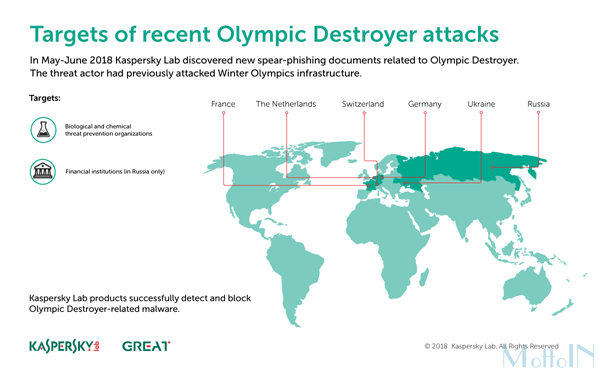

SPLM是一種後門(mén)惡意軟件(jiàn),被認爲是Sofacy的主要作(zuò)案工(gōng)具,而Zebrocy則被用于大(dà)容量攻擊。2018年(nián)初,Sofacy攜SPLM工(gōng)具瞄準了中國(guó)的大(dà)型防空商業公司;另外它還(hái)以Zebrocy工(gōng)具攻擊亞美尼亞、土(tǔ)耳其、哈薩克斯坦、塔吉克斯坦、阿富汗、蒙古、中國(guó)和日(rì)本等國(guó)的多個目标。Sofacy也因在韓國(guó)平昌冬奧會上部署一款名爲“OlympicDestroyer”的惡意軟件(jiàn)而聲名大(dà)噪。

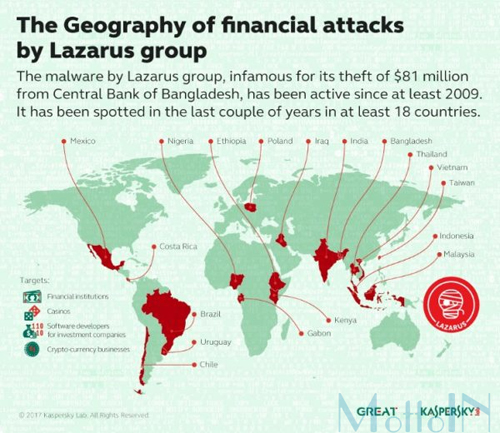

除俄羅斯外,安全研究人(rén)員(yuán)還(hái)觀察到朝鮮黑(hēi)客組織Lazarus(HIDDEN COBRA)針對土(tǔ)耳其、亞洲和拉丁美洲等不同地區的幾個目标機構。該組織的目标包括但(dàn)不限于加密貨币和金融機構。在最近的活動中,Lazarus開始部署名爲“ThreatNeedle”的新惡意軟件(jiàn)。

與此同時,Turla組織通過更全面的技術(shù)和黑(hēi)客工(gōng)具也完成自(zì)我進化。安全研究人(rén)員(yuán)指出,該組織使用一些特别的注入程序,如(rú)LightNeuron來(lái)攻擊Exchange服務器,以及利用一個新的後門(mén)惡意軟件(jiàn)來(lái)攻擊2017年(nián)德國(guó)聯邦外交部。另外,它還(hái)使用新的Carbon惡意軟件(jiàn)變種來(lái)攻擊大(dà)使館和外交事(shì)務機構。

後起之秀——新威脅組織

今年(nián)又陸續湧現了許多黑(hēi)客組織,主要關注的是中東和東南(nán)亞的目标。這其中包括了新的亞洲黑(hēi)客組織,如(rú)ShaggyPanther、Sidewinder、CardinalLizard、TropicTrooper、DroppingElephant、Rancor、Tick group、NineBlog、Flyfox和CactusPete——所有這些組織全年(nián)都(dōu)處于活躍狀态。雖然這些團組織并沒有多麽高超的黑(hēi)客技術(shù)與先進的黑(hēi)客工(gōng)具,但(dàn)他(tā)們能夠通過各種方法實現其目标。

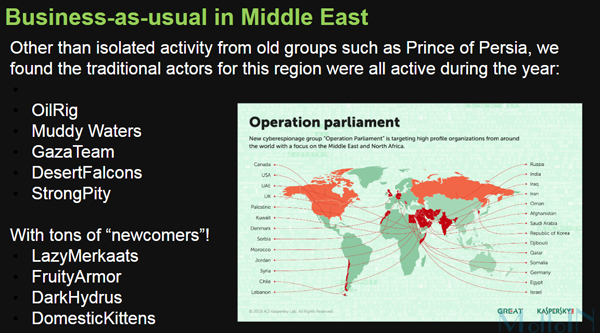

在中東地區,LazyMerkaats、FruityArmor、OpParliament、DarkHydrus和DomesticKitten是近來(lái)聲名顯赫的新黑(hēi)客組織,它們以政府和軍事(shì)機構爲攻擊目标。與此同時,在東歐國(guó)家和前蘇聯國(guó)家監測到了DustSquad、ParkingBear和Gallmaker等新黑(hēi)客組織的攻擊活動。

國(guó)王回歸——老牌黑(hēi)客組織不甘落後

經過漫長的蟄伏期後,幾個老牌黑(hēi)客組織攜新黑(hēi)客工(gōng)具重新出現,發現了新的攻擊活動。

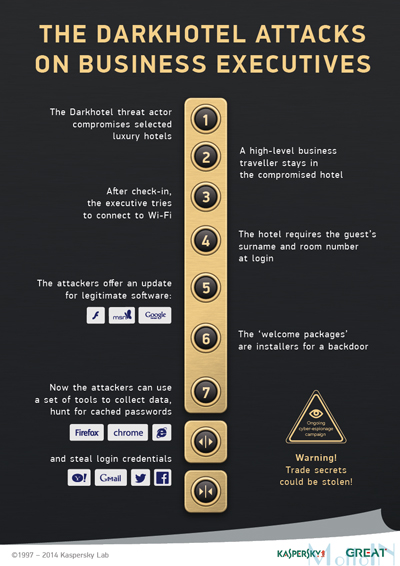

Kimsuky APT繼續專注于韓國(guó)智庫和政治活動。該組織更新了其攻擊框架,以進行網絡間諜活動。其他(tā)團體(tǐ)如(rú)DarkHotel、LuckyMouse和APT10也在2018年(nián)的不同攻擊活動中卷土(tǔ)重來(lái)。

DarkHotel帶來(lái)了新的0-day攻擊,以瞄準他(tā)們的常規受害者——政府、企業高管。這些0-day攻擊被部署到入侵Internet Explorer的腳本引擎中。

與此同時,黑(hēi)客組織LuckyMouse全年(nián)也十分(fēn)活躍。它部署了水坑攻擊來(lái)攻擊中亞的國(guó)家數據中心,并被懷疑是針對阿曼攻擊的幕後操縱者。

APT10使用其惡意軟件(jiàn)的新版本OceanLotus對日(rì)本受害者極爲“青睐”。另外,研究人(rén)員(yuán)還(hái)觀察到ScarCruft組織使用名爲PoorWeb的新後門(mén)在年(nián)初部署了0-day攻擊。這一組織還(hái)被高度懷疑使用了專爲三星設備設計(jì)的Android惡意軟件(jiàn)。

據卡巴斯基報道,在世界不同地區也發現了MuddyWater、GazaTeam、DesertFalcons和StrongPity等組織的新惡意活動。

作(zuò)者:Gump